2025.11.10

セグメント分離による社内ネットワークのセキュリティ向上

お客様名

某民間企業 様

所在地

導入事例の要点

-

課題

- 各部署のネットワークセグメントが同じであり、セキュリティリスクが高い状態だった

-

効果

- セグメントを分離し、セグメント間の通信はアンチウイルスを実施することで安全性を高めた

悩み

各部署のネットワークセグメントが同じで、セキュリティリスクが高い状態を解消したい

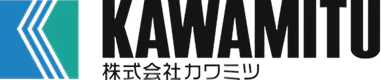

本件のお客様では、各部署でのネットワークセグメントの分離がされておらず、社内のネットワークが全て同じセグメント帯にて構成されておりました。

そのため、特定の端末からどの部署へもアクセスが可能となっており、可用性こそあれど、かなりセキュリティリスクが高い状態となっておりました。

※仮にどこかの端末がウイルスに感染すると社内全域に広がる可能性がある為

有線・無線問わず、部署ごとに論理的に分かれたネットワークの構築が課題として挙がっておりました。

提案

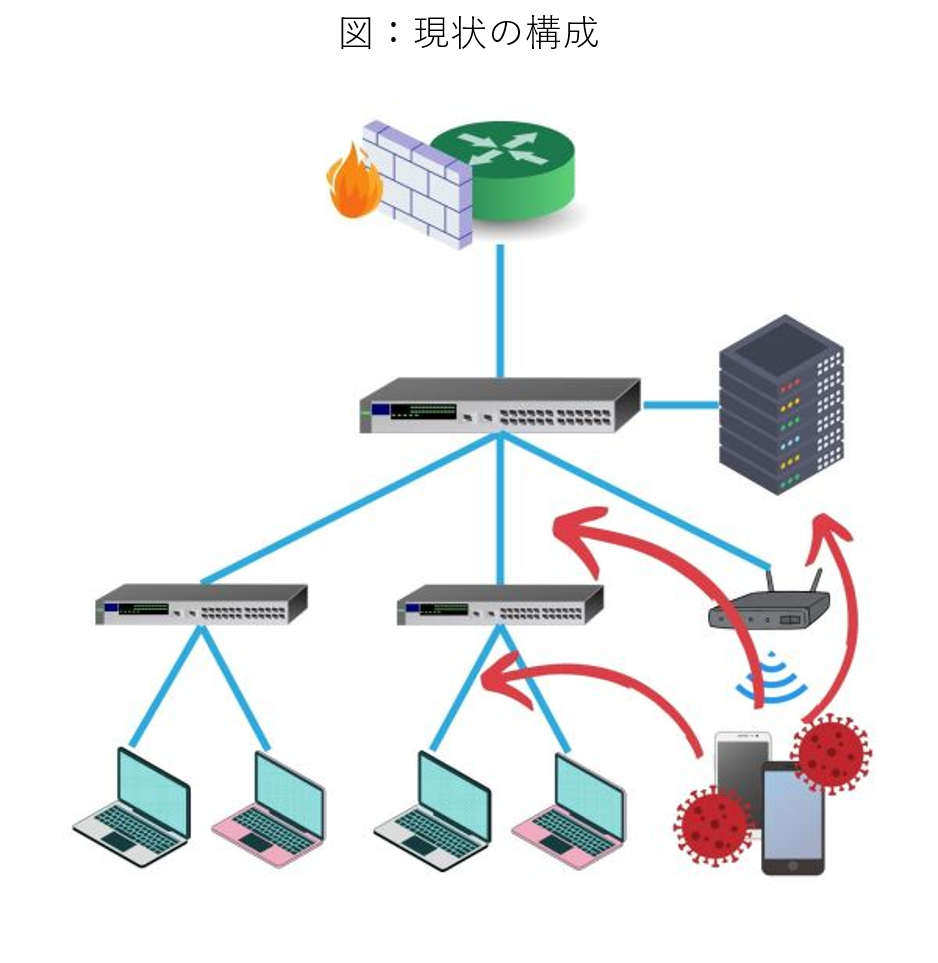

VLANによるセグメント分離とセグメント間通信の際アンチウイルスを実施

ファイヤーウォール、L2スイッチにより各部署のPC端末、及びサーバーをVLANで分離しました。

異なるセグメント間のアクセス制限をすることで、部署間の不必要な通信が制限され、万が一のウイルス感染も最小限に防ぐことが可能となります。

また、UTMの機能により、セグメント間の通信をする場合でもアンチウイルス(AV)をかける事で、より安全性が確保されます。

今回の場合、業務上、各部署のPC端末からサーバーセグメントへの通信が発生するため、それぞれの通信にアンチウイルスをかけてるよう設定をしております。

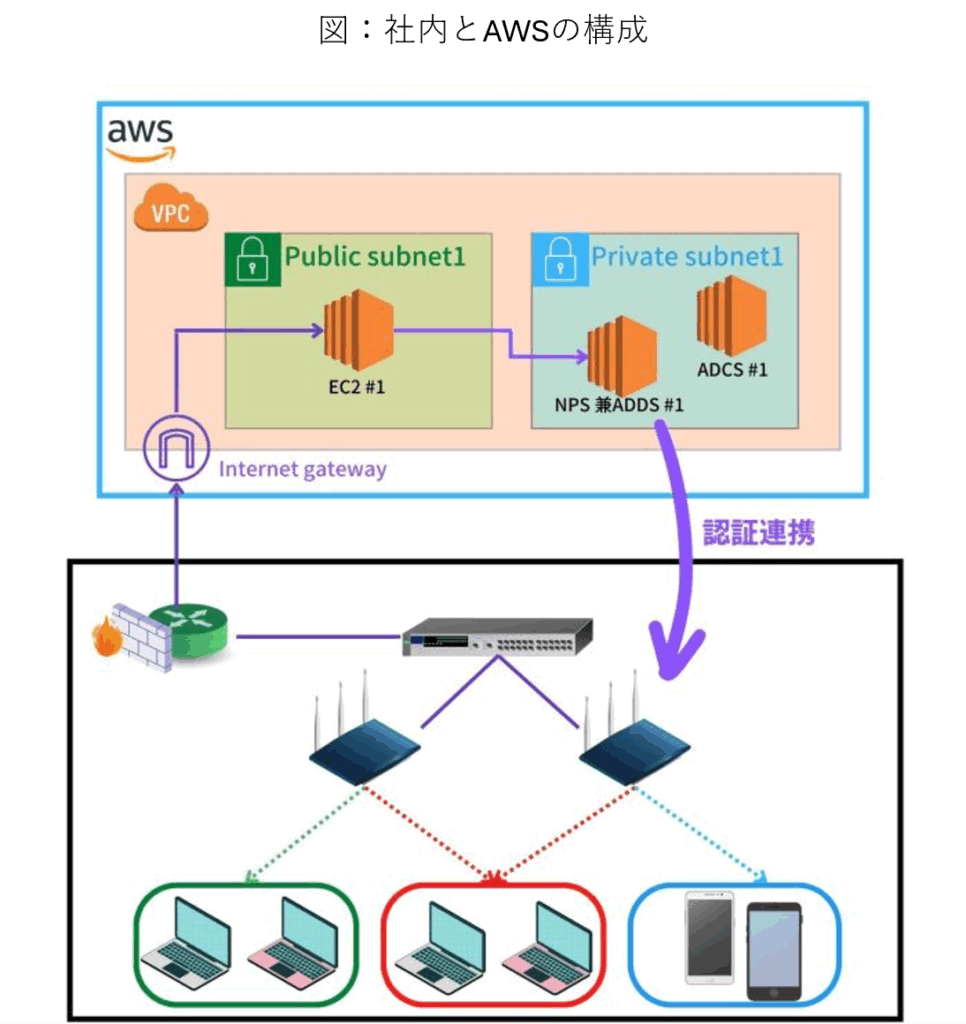

利用者ごとに認証と通信を分離し、セキュリティと管理性を両立するネットワーク設計

また、有線LANだけではなく、無線LANによる接続に関してもVLANによるネットワーク分離をさせていただきました。

業務上無線LANを使用する場合、使用者はログインIDとパスワードの両方を入力する必要があります。

入力したIDとパスワードの情報はクラウドのAWS上へ構築した認証サーバーへ送信され、サーバーによって許可された場合のみ接続が可能となります。

また、ログインIDの情報もAWS上のサーバーが管理しており、どのIDがどの部署に属しているかも、認証サーバーによって判別がされます。

そのため、同じSSIDへ接続した場合でも、入力したIDとパスワードによって与えられるIPセグメントが異なります。

業務上ではなく、職員所有のスマートフォンへWi-Fiを接続させる場合でも、専用のSSIDを用意し、業務用のネットワークとは異なるセグメントによる通信をさせております。